メールのSPF・DKIM・DMARC設定対応済みましたか?

2024年02月01日

SPF(Sender Policy Framework)、DKIM(DomainKeys Identified Mail)、DMARC(Domain-based Message Authentication Reporting and Conformance)は、送信メールの改ざん・なりすましを防ぐ技術です。

詳しい内容についてはあまりに技術的で難しくここでは説明できませんが、どちらも「送信メールが確かに【該当ドメイン】から送信されたこと」を保証してメールの到達率を上げる効果があります。

こちらのサイトに詳しく書かれています。

「メール送ったんだから届いて当然だろう?」

これまた技術的な話になります。

インターネットの電子メールというのはバケツリレー方式です。発信地から目的地に近づくようにいろいろなサーバを経由して送られます。その間に盗み見されることも、改ざんされることも可能性としてあります。もちろんそれを防ぐために暗号化されたり、サーバの信頼性を担保したり。経由サーバが突然停止した場合にはそれを関知して再送したり。

さらに迷惑メールの問題もあります。手の込んだ迷惑メール(フィッシングメール等)は、送信者メールアドレスを詐称します。迷惑メールが届かないようにするために「本当にそのドメインのサーバから送られたメールか?」という監視も行われています。

最後の関門にメーラー(OutlookやGmail)の「迷惑メールフィルタ」があります。

メールの配送方法は「絶対確実」と言えず、中途と最後で監視・選別が入り。よくまあちゃんと届くものだなあ、というのが正直なところです。

インターネットメールなんて、届かなくて当たり前のものを頑張って届けているのです。

悪いやつほどよく送る

郵便と違って送信に費用のかからない電子メールは、悪人にとっては恰好のツールです。

必要ないどころか害悪のあるメールでネットの負荷が高くなります。

これを撲滅しよう!ということの一環としてSPF・DKIM・DMARC設定が推奨されています。

何が起きる?

Googleが怒りました。

利用者が膨大なGmailです。

ここに毎日、何億だか何兆だか何京だか分からないスパム・迷惑メールが届くわけで、それを処理するサーバが大変なことと言ったらもう。本当に必要なメールよりもスパムの方が多いらしいですよ。「SPF・DKIM設定してないサーバから来たメールなんて捨てちゃえ!」となるわけです。

具体的には、1日5,000通以上のメールを送信している人/企業のメールサーバのメールにSPF・DKIM・DMARC全ての設定がされていなければ、Gmailでは受け付けないよ!ということです。

- 送信側がGmailとは限らないのですが、Googleはどうやって「1日5000通以上送信している」ことを認知しているのでしょうか?「Googleは全てを監視している」とか怖い話ではありませんように。→Gmail宛てに5000通以上の場合であることを確認しました。

- 5000通未満の方(普通はそうですね)も、安心はできません。いつ規程が変更されるか分からないからです。「効果有り」と判断されれば、すぐに次の手を打ってくるでしょう。

- 「うちの送信先にGmailはいない!」まあ、そんなことはあり得ないと思いますが、そういう肩も要注意です。他サーバもGoogleに右へならえすることが予測されるからです。

- 通販サイトのメールは特に要注意です。メールサーバを共用していることが多く、貴社のメーリングリストの人数が少なくても、通販サイトを運営しているサーバ全体では5000を超えることが確実だからです。通販システム/ネットショップサーバから通達が来たら、迅速に対応しましょう。

- Googleの対応が早すぎて、大学が受験生宛てに送ったメールが届かないなどということもニュースになりました。この場合、受験生がGmailを使用しています。迷惑メールフォルダに入っていたとかではなく、配送経路上で消失したらいしいです。

- 「Googleの対応が早すぎた」というよりは「何を言っているか分からない内に期限が来た」というのが本当のところでしょう。意味不明な単語(SPF・DKIM・DMARC)に意味不明な対応をしろと言われても、記憶に残りませんよね。もう少し、せめて企業内の担当者レベルで理解して「ヤバい!」と気づくような丁寧な説明が欲しいところです。

つまり、送ったつもりのメールがお客様に届かなくなる可能性が高まります。メーリングリストを活用している企業にとっては死活問題です。

こちらの記事がわかりやすいと思います。

Googleが対処したということは、他社も追随することが容易に想像できます。「Gmail相手に送るのなんてごく少数だ」という油断はできません。

SPF・DKIM・DMARC設定方法

だいたいどこの説明を見ても「メールサーバで設定」と書いてありますが、嘘では無いけれど大間違いです!

設定するのはネームサーバのDNS値です。

「このメールサーバで送信したこのドメインのメールは本物だよ」という情報を持っている/指定できるのはネームサーバだけです。世界中のコンピュータには192.168.0.111(これはプライベートアドレスだけど、説明上使用)とかいう番号がついています。IPアドレスというやつです。この番号を覚えるのは面倒なので「d7r.comはxxx.xxx.xxx.xxxだよ」と指定してくれるのがネームサーバです。この情報も世界中で分散型で持っているのですが、実質的に詐称はできません。

家やオフィスで使っているネームサーバが偽物に差し替えられるとかの、ある意味「物理」な乗っ取りでもされない限り信用できます。ウイルスで偽のネームサーバを参照するように書き換えられるとかもありますが。

この信用できるネームサーバの情報(DNS値)に「うちの子(メール)はxxx.xxx.xxx.xxxから送るからかわいがってね。ついでに公開鍵持たせるから信用度アップだよ!」と書き込みます。あくまでドメインが悪者扱い(ブラックリスト)されていないことが前提です。

パターン1

レジストラもネームサーバもウェブサーバもメールサーバも全部同じ場合。

最近はボタン一発でSPF・DKIM・DMARC設定できます。

パターン2

レジストラだけ別。

この場合、レジストラのコントロールパネルでネームサーバをウェブサーバ・メールサーバのプロバイダに変更します。

パターン3

レジストラからネームサーバを変更できない場合。

一番やっかいなパターンです。各サーバの情報を集めて調べて、手動でネームサーバのDNS値を書き換えるしかありません。正直、やりたくないです。

例:XSERVER

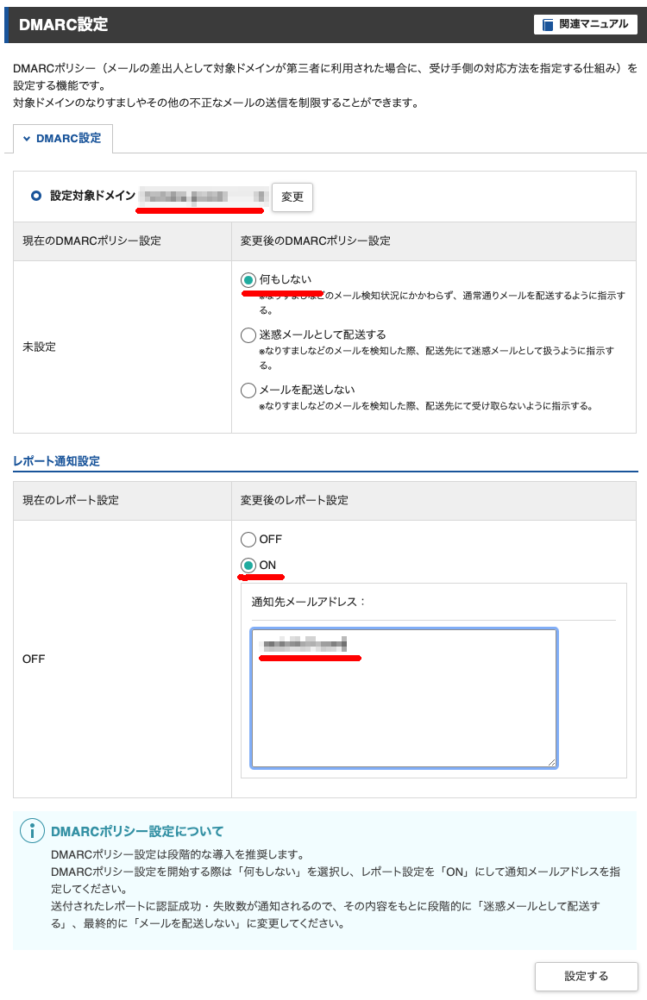

弊社でも使っているXSRVERなら、設定は簡単です。

まず、ネームサーバがns1.xserver.jp〜ns5.xserver.jpになっていることを確認します。

あとはコントロールパネルで該当ドメインのメール設定を行うだけです。

複雑な設定もボタン一発です。

この記事は2024/02/01に公開され2024/02/13に更新、127 views読まれました。